Cuidado! Hackers Escondem Malware Perigoso em Imagens PNG para Distribuir Falsas Atualizações do Windows

Campanha maliciosa usa esteganografia e telas de atualização falsas para infectar computadores com malware avançado e roubar dados sensíveis.

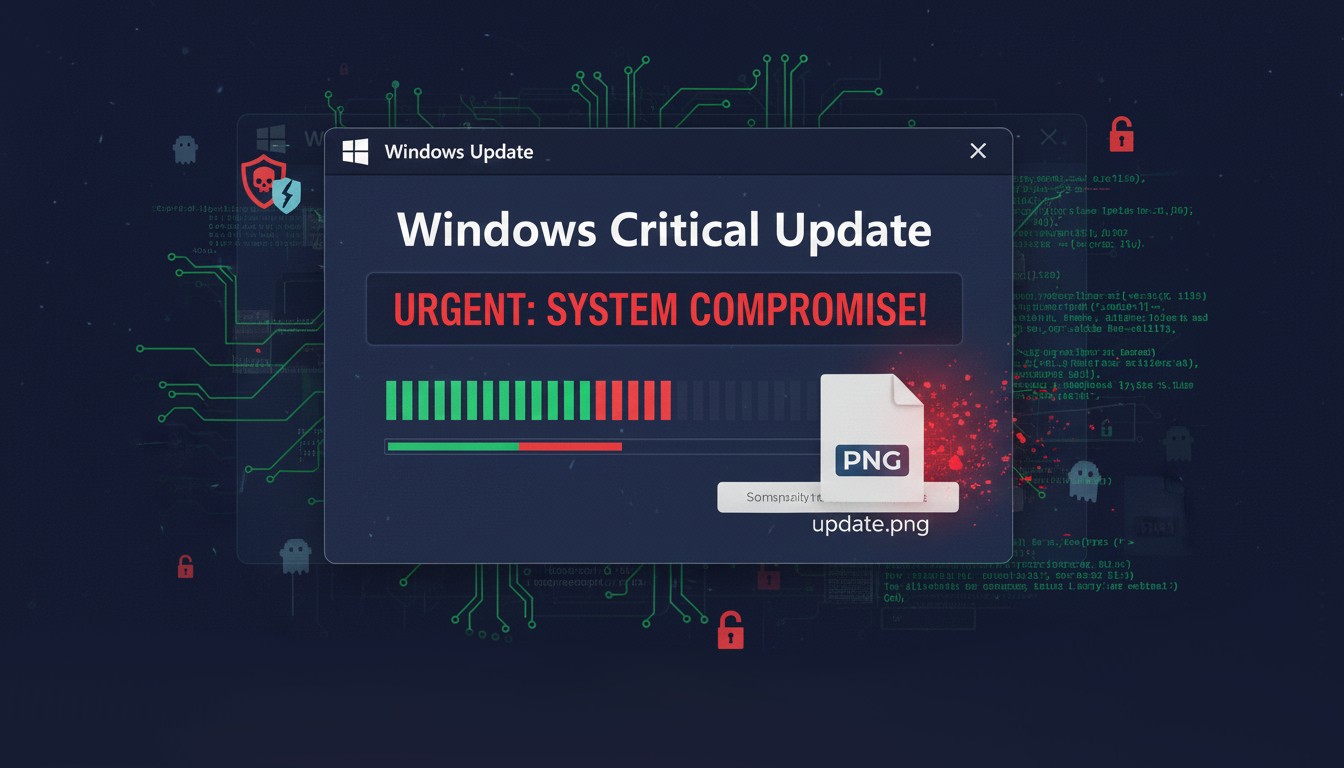

Especialistas em segurança cibernética estão emitindo um alerta urgente para usuários do Windows após a identificação de uma nova campanha de ataque altamente sofisticada. Criminosos digitais estão utilizando imagens PNG adulteradas e páginas falsas de atualização do sistema operacional para distribuir malware capaz de contornar proteções tradicionais e roubar informações sensíveis.

A Engenhosa Tática da Falsa Atualização

Segundo pesquisadores da empresa Huntress, os atacantes estão abusando de engenharia social para enganar vítimas por meio de páginas em tela cheia que imitam com perfeição os prompts de atualização do Windows. Em alguns casos, as vítimas são instruídas a pressionar combinações de teclas que, automaticamente, colam e executam comandos maliciosos via caixa “Executar” do sistema.

A técnica permite que o malware seja disparado sem levantar suspeitas, inclusive em ambientes corporativos que contam com processos de segurança mais rígidos.

O Malware Oculto Dentro de PNGs

O ponto mais alarmante da campanha é o uso intensivo de esteganografia — método que oculta informações dentro de arquivos aparentemente inofensivos. Os criminosos estão escondendo cargas maliciosas criptografadas com AES dentro de imagens PNG comuns.

Para ativar o ataque, um conjunto .NET chamado Stego Loader descriptografa e reconstrói o payload inteiramente na memória, usando rotinas personalizadas em C#. Essa abordagem, somada ao reempacotamento com a ferramenta Donut — capaz de executar diversos tipos de arquivos diretamente na RAM — dificulta a detecção por antivírus e soluções de segurança tradicionais.

Entre os malwares já identificados nessa campanha estão LummaC2 e Rhadamanthys, ambos conhecidos por suas funcionalidades de furto de dados e credenciais.

Técnicas Avançadas de Evasão

Outro elemento que torna a campanha perigosa é o uso de técnicas de evasão dinâmica, como o método conhecido como “ctrampoline”. Ele executa milhares de chamadas de funções vazias com o objetivo de confundir ferramentas de análise e retardar a resposta de equipes de segurança.

Apesar da Operation Endgame, ação policial que desmantelou partes da infraestrutura global de botnets associadas a esse tipo de ataque, páginas falsas de atualização do Windows continuam ativas, indicando que os operadores ainda estão em atividade.

Como se Proteger

Especialistas recomendam atenção redobrada:

- Não confie em telas de atualização que apareçam no navegador. Atualizações do Windows são sempre executadas pelo próprio sistema, nunca por páginas web.

- Evite executar comandos sugeridos por sites, pop-ups ou mensagens inesperadas.

- Monitoramento ativo de processos: equipes de TI devem observar comportamentos suspeitos, como

explorer.exeabrindomshta.exeou PowerShell sem motivo aparente. - Use proteção multicamadas, combinando antivírus atualizado, firewall e sistemas de detecção comportamental.

- Desconfie de arquivos de mídia suspeitos, especialmente em ambientes corporativos, já que imagens e scripts podem agora servir de veículo para infecção.

Com ataques cada vez mais criativos, a recomendação geral é manter vigilância constante e reforçar políticas de segurança para evitar que campanhas como essa ganhem novas vítimas.